在獲去經濟利益下,駭客組織不斷在全球各地發動網路攻擊,如美國便有高達 50 間銀行感染 Trickbots Trojan 木馬程式,而在 2016 年,網路罪犯組織僅靠一組二手路由器,即從孟加拉銀行盜走 8100 萬美元。而先前歐洲爆發的Wannacry 攻擊事件,導致許多醫院在無法調閱患者病歷的狀況下,不得不替患者安排轉院。

**變化多端的攻擊向量 **

根據 Symantec 發表的 2016 年網路安全威脅報告 (Internet Security Threat Report) 指出,竊取資料仍然是一大隱憂,然而勒索軟體嚴重性正快速增加中。NotPetya 是一場非常高調的破壞攻擊行動,受害對象是 Federal Express 和 Nuance,於服務發生中斷的狀況下,最終導致發生收益減少情形。

美國財政部通貨監理署 (Office of the Comptroller of the Currency, OCC) 公布的 2016 年半年度風險前瞻報告 (2016 Semiannual Risk Perspective) ,證實 Symantec報告的結果。該單位認為,網路釣魚仍然是入侵資料系統的主要手法,亦是從事其他惡意活動的主要入侵機制。

攻擊手法面面觀

駭客發動的資安攻擊會分階段進行,首先是破解防火牆並清除所有 IDP/IPS,然後冒充通過認證的使用者存 取使用網路。接下來,則是找到有漏洞的裝置並奪取控制權,從而利用這一裝置充當命令控制平台。最後, 攻擊者會設法將惡意酬載傳遞到網路上的重要資產中

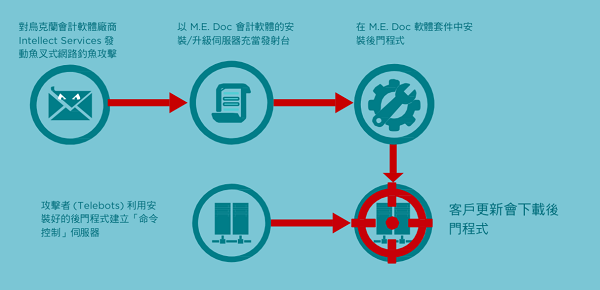

NotPetya 攻擊模式

近期破壞力最強的惡意程式非 NotPetya 莫屬,該軟體源自俄國的 Telebots 團隊,第一個下手對象是烏克蘭的企業,之後逐漸延伸到美國。NotPetya 一開始是鎖定 Intellect Services 為攻擊目標, 這家公司是 M.E.Doc 會計軟體的烏克蘭廠商。Telebots 順利入侵後,就控制 M.E.Doc 的升級伺服器。該伺服器採用過時的 Open SSH、Web 及 FTP 伺服器版本,由於存在有許多漏洞,因此成為容易下手的對象。

Telebots 在 M.E. Doc 安裝與升級套件的某個 .dll 檔案中,安裝一個後門程式,客戶只要下載套件,就會自動安裝這個後門程式。駭客組織還在 M.E. Doc 的伺服器上,安裝命令控制軟體,以利將 NotPetya 推送到感染後門程式的電腦中。

魚叉式網路釣魚攻擊

這是指假冒看似可信的個人身分寄送電子郵 件,企圖讓內部人員信以為真而透露重要資訊。這是網路罪犯最常利用的入侵武器,近期也有幾間世界數 一數二的大型銀行成為此類猖狂犯罪行徑的受害者。

駭客可以透過地下網路市場,取得如 NECURS 之類的垃圾郵件工具,每天都能發出無數封電子郵件。 魚叉式網路釣魚讓網路罪犯得以破解防火牆,還能冒充通過認證的使用者存取使用網路。

搜尋控制台

惡意程式進入網路後,網路罪犯會開始掃描鎖定不安全的裝置,再以找到的裝置充當用於攻擊高價值目標的「控制台」。許多工具都可以幫助網路罪犯達到這一目的,而安全性團隊 卻不見得能對這類工具提高警覺。

**奪取與控制FTP 伺服器 **

在經驗豐富的駭客眼中,安全防禦措施不夠完善的檔案傳輸伺服器,是很容易得手的目標。傳統設定開放匿名存取功能、 使用電子郵件作為登入名稱,並以「password」作為密碼的伺服器,往往是第一個遭到鎖定且最容易得手的目標。

若 FTP 通訊協定未加上 SSH 或 SSL 等安全機制,就會傳送未加密的資料。這些伺服器通常是管理不當的伺服器,由於多數保存大量容易存取及使用的資訊,也可能助長此類攻擊活動。駭客會利用這一缺陷修改記錄檔,以利掩飾自己的行蹤。

**勒索軟體 **

過去幾年勒索軟體攻擊事件層出不窮,其戰略是找到重要資產並讓人們無法使用這類資產。網路罪犯利用加密作業系統或資料檔案、變更重要業務系統密碼等手法,癱瘓企業業務運作,不但造成巨大的損失,也暴露法規方面可能出現的漏洞。

**破壞行動 **

這類行動的目的,其實是要破壞遭到攻擊的企業,其手段就是摧毀資料資產。近來,破壞攻擊行動運用清除磁碟的方式消除所有資料,並讓資料無法復原。由於此類攻擊並不能直接讓罪犯得到金錢,因此被是有國家在背後撐腰的組織,或是一群俗稱「駭客激進分子」(hactivist) 的組織。

**防護檔案傳輸環境 **

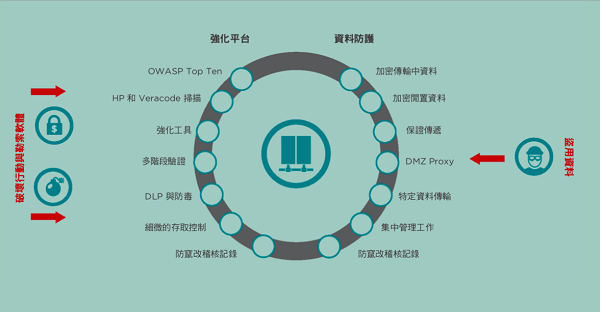

若要減少惡意程式入侵的機率,企業首要工作是要做好檔案傳輸環境防護措施,且遵循三個非常重要的步驟,即合併、防護、管理。

FTP 伺服器通常安裝於不同的作業系統、執行不同的指令碼語言,即使有進行管理,通常也是採用獨立管理模式。無論就安全性或管理性而言,都毫無一致性可言。從安全性角度來看,每 一台伺服器都代表一個攻擊向量,但由於沒有單一稽核記錄,仍然是個令稽核人員感到棘手的問題。

要避免前述狀況發生,最低限度是將所有伺服器全數升級為 SFTP 或 FTPS。無論採用 SFTP 或 FTPS,兩者皆能加密傳輸中的資料,也不接受明文密碼。額外採用 OpenPGP 還能發揮加密功能,進一步保護伺服器目錄中的閒置檔案,但SFTP 不見得具有合併功能,因此會出現遭到多個攻擊,也會提高駭客順利入侵的風險。

最後,在管理檔案傳輸環境部分,建議運用合併系統集中管理,可大幅提升採用強式存取及驗證控制的能力、保護靜態資料及傳輸中的資料、降低檔案傳輸伺服器充當命令控制平台的可能性,而且能夠實行更好的檔案管理措施。

俄國 Telebots 團隊運用 NotPetya 勒索軟體對烏克蘭會計軟體廠商 Intellect Services 發動攻擊,首先是運用魚叉式網路釣魚入侵,最終成功達成入侵、植入惡意程式的目的。

Progress Ipswitch MOVEit 不僅符合成本效益,能取代明文 FTP 伺服器,還能合併檔案傳輸基礎架構,是唯一通過 OWASP Top Ten 測試與驗證的檔案傳輸解決方案,能夠防範最重要的應用程式安全性風險。